La firma electrónica es un concepto jurídico,

equivalente electrónico al de la firma manuscrita, donde una persona acepta el

contenido de un mensaje electrónico a través de cualquier medio electrónico

válido. Ejemplos:

Firma con un lápiz electrónico al usar una tarjeta

de crédito o débito en una tienda.

Marcando una casilla en una computadora, a máquina o

aplicada con el ratón o con el dedo en una pantalla táctil.

Usando una firma digital.

Usando usuario y contraseña.

Usando una tarjeta de coordenadas.

La firma electrónica a su vez puede tener diferentes

técnicas para firmar un documento, así tenemos las siguientes:

Código secreto o

de ingreso: es la necesidad de una combinación determinada de números o letras,

que son sólo conocidas por el dueño del documento, o lo que todos usamos, por

ejemplo en los cajeros automáticos, es el famoso PIN (Personal Identification

Number).

Métodos basados en la Biometría: se realiza el acceso al documento

mediante mecanismos de identificación física o biológica del usuario o dueño

del documento. La forma de identificación consiste en la comparación de

características físicas de cada persona con un patrón conocido y almacenado en

una base de datos. En el perfeccionamiento del cifrado

de mensajes, llegamos a lo que se conoce como criptografía. Esta consiste en un

sistema de codificación de un texto con claves de carácter confidencial y

procesos matemáticos complejos, de manera que para el tercero resulta

incomprensible el documento si desconoce la clave decodificadora, que permite

ver el documento en su forma original. De ahí es que surgen dos tipos de

criptografía:

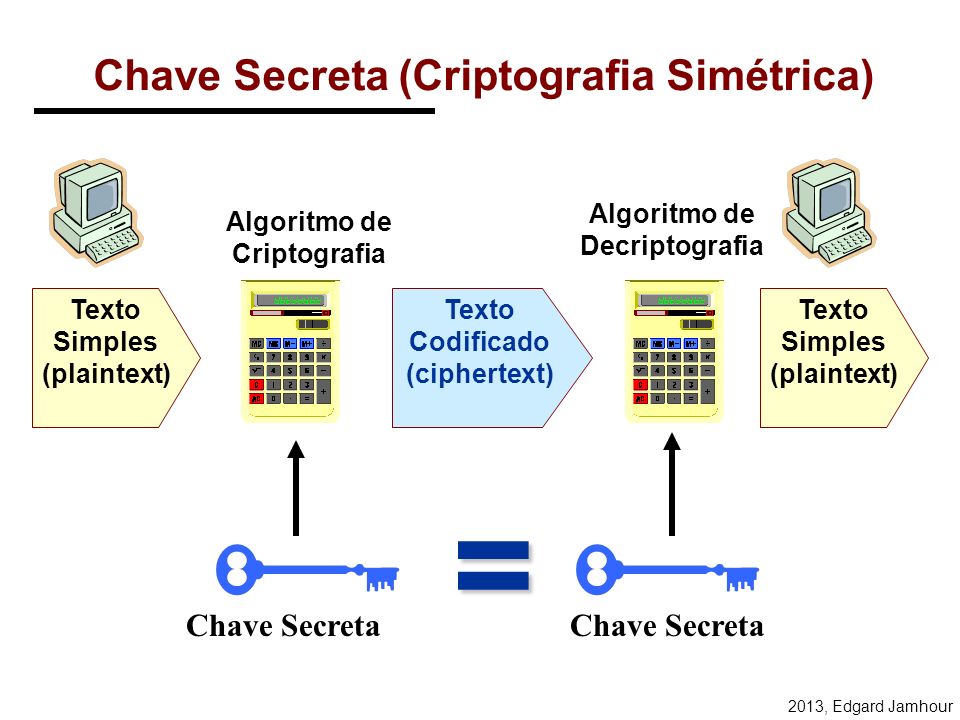

1. de clave secreta o simétrica: las partes en los dos procesos

de cifrado y descifrado comparten una clave común previamente acordada. Debe

ser conocida solamente por ambas partes para evitar que un tercero ajeno a la

operación pueda descifrar el mensaje transmitido y de esa forma haga caer toda

la seguridad del sistema.

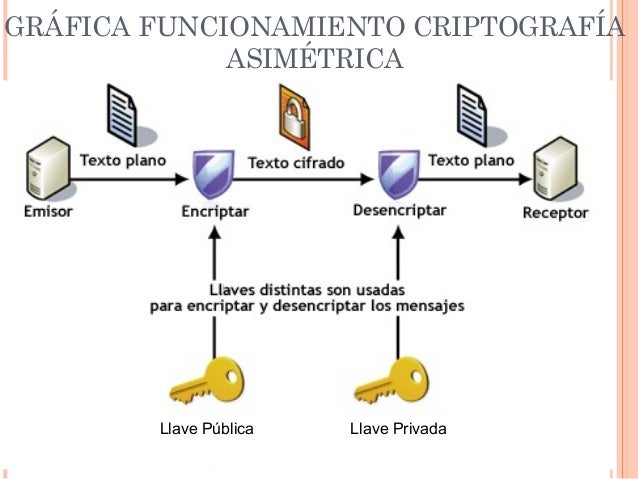

2. Por ese motivo surgió el sistema de clave

asimétrica o de doble clave, clave pública y clave privada. Este sistema fue

creado por investigadores de la Universidad de Stanford en 1976. Tal como lo

indica su nombre el sistema posee dos claves: una de ellas sólo es conocida por

el autor del documento y la otra puede ser conocida por cualquier persona. Y si

bien esas dos claves se encuentran relacionadas matemáticamente mediante un

algoritmo, no es posible por medio de la clave pública, conocer la clave

privada, por lo menos en los estándares tecnológicos actuales.

Una firma electrónica crea un historial de auditoría

que incluye la verificación de quién envía el documento firmado y un sello con

la fecha y hora. (Hurtado Cabrera, Firma

electrónica, 2015)